Nos dias de hoje, a segurança da rede é uma prioridade essencial para qualquer organização. Um sistema eficiente de gerenciamento de tráfego e proteção contra ameaças externas pode fazer toda a diferença no desempenho e na integridade dos dados. Neste contexto, é fundamental entender as ferramentas disponíveis que permitem a configuração e o monitoramento da rede de forma eficaz.

Este artigo se propõe a explorar uma solução robusta que proporciona controle total sobre o ambiente de rede. Através de um conjunto de funcionalidades avançadas, é possível personalizar e otimizar a segurança, adaptando-a às necessidades específicas de cada usuário ou empresa. A flexibilidade e a adaptabilidade são características chave que tornam esta ferramenta uma escolha popular entre profissionais da área.

Com um foco em facilitar o gerenciamento de conexões, implementar políticas de acesso e monitorar o tráfego, este guia fornecerá uma visão abrangente sobre as etapas necessárias para configurar um sistema de proteção de forma eficiente. Através de instruções claras e detalhadas, você será capaz de navegar pelo processo de instalação e ajuste de configurações, garantindo uma rede mais segura e estável.

Funcionalidades Principais do Pfsense

Este sistema oferece uma ampla gama de recursos que proporcionam segurança e controle sobre redes. Com uma interface intuitiva, ele permite que administradores configurem e gerenciem facilmente diferentes aspectos da rede, promovendo tanto a proteção quanto a eficiência na comunicação de dados.

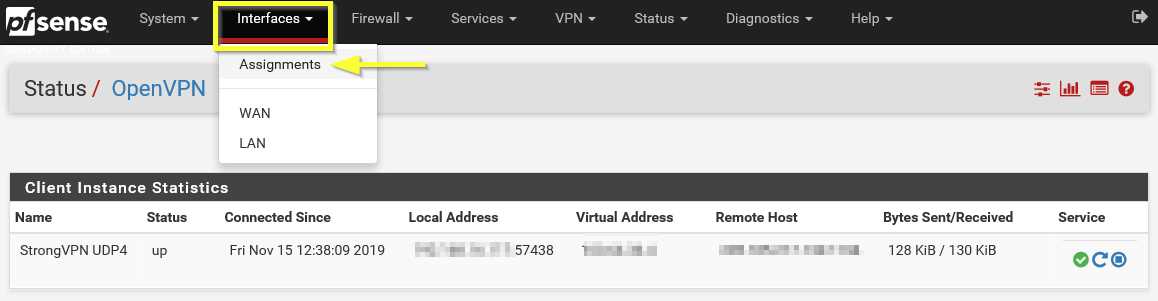

Entre as principais funcionalidades, destaca-se o firewall avançado, que permite a criação de regras personalizadas para monitorar e controlar o tráfego. Além disso, a ferramenta de VPN oferece a possibilidade de conexões seguras para usuários remotos, garantindo a privacidade e a integridade das informações transmitidas.

A gestão de largura de banda é outra característica fundamental, possibilitando o monitoramento e a limitação do uso da internet, o que ajuda a otimizar o desempenho da rede. A plataforma também integra sistemas de detecção de intrusões, que ajudam a identificar e bloquear ameaças potenciais em tempo real.

Por fim, a atualização constante e a comunidade ativa contribuem para que o sistema se mantenha relevante e seguro, oferecendo suporte e novas funcionalidades que atendem às necessidades em constante evolução das redes modernas.

Instalação do Pfsense em Hardware

A instalação de uma solução de firewall em hardware dedicado é um passo crucial para garantir a segurança e a gestão eficiente da rede. Neste segmento, vamos abordar os principais passos e considerações necessárias para implementar esse sistema em um dispositivo físico, proporcionando proteção e controle robustos sobre o tráfego de dados.

Requisitos de Hardware

Antes de iniciar o processo de instalação, é fundamental certificar-se de que o hardware atende às especificações mínimas para um desempenho eficaz. Os principais componentes a serem considerados incluem:

- Processador: Mínimo de dois núcleos, preferencialmente com suporte a virtualização.

- Memória RAM: Pelo menos 2 GB, com recomendação de 4 GB ou mais para redes maiores.

- Armazenamento: Unidade flash ou disco rígido com capacidade mínima de 8 GB.

- Interfaces de rede: Pelo menos duas, uma para a WAN e outra para a LAN.

Passos para a Instalação

- Download da imagem do sistema: Acesse o site oficial e obtenha a versão adequada para o seu hardware.

- Criação de mídia de instalação: Utilize uma ferramenta como Rufus ou Etcher para gravar a imagem em um pen drive.

- Configuração da BIOS: Acesse o setup e configure a ordem de boot para iniciar a partir da mídia USB.

- Início da instalação: Reinicie o dispositivo e siga as instruções na tela para completar o processo.

- Configuração inicial: Após a instalação, configure as interfaces de rede e as definições básicas através do assistente de configuração.

Com a instalação concluída, o sistema estará pronto para ser configurado de acordo com as necessidades específicas da rede, oferecendo assim uma camada adicional de segurança e gestão eficiente.

Configuração Inicial da Rede

A configuração inicial da rede é um passo fundamental para garantir que todos os dispositivos possam se comunicar de forma eficiente e segura. Neste processo, é essencial definir corretamente os parâmetros que irão possibilitar o funcionamento adequado da infraestrutura de rede.

Primeiros Passos: Antes de iniciar a configuração, verifique se todos os equipamentos estão conectados corretamente. Certifique-se de que os cabos estejam firmes e que as interfaces de rede estejam ativas. A atribuição de endereços IP é uma das etapas mais importantes, pois determina como os dispositivos se identificarão na rede.

Em seguida, prossiga para configurar o DHCP, caso deseje que a distribuição de endereços IP seja feita automaticamente. Essa configuração permitirá que os dispositivos obtenham suas configurações de rede de maneira dinâmica, facilitando a administração e evitando conflitos de endereços.

Além disso, considere a implementação de regras de firewall para proteger a rede contra acessos indesejados. A configuração das regras deve ser feita de acordo com as necessidades específicas da sua rede, garantindo um equilíbrio entre segurança e acessibilidade.

Por fim, não se esqueça de testar a conectividade entre os dispositivos. Utilize ferramentas de diagnóstico para garantir que todas as configurações estejam corretas e que a comunicação esteja fluindo como esperado. A validação da rede é crucial para identificar e corrigir problemas antes que eles se tornem críticos.

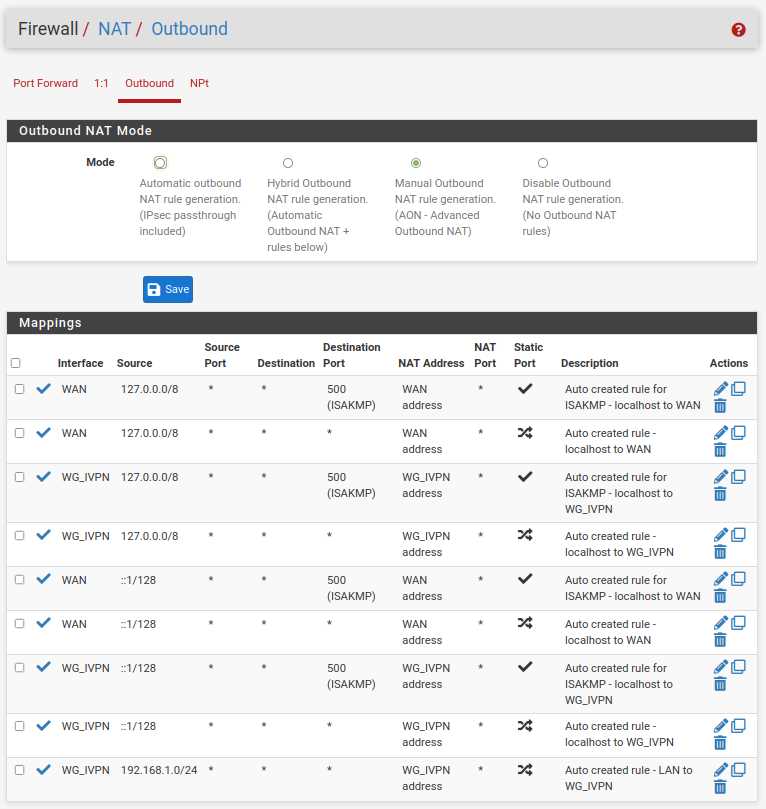

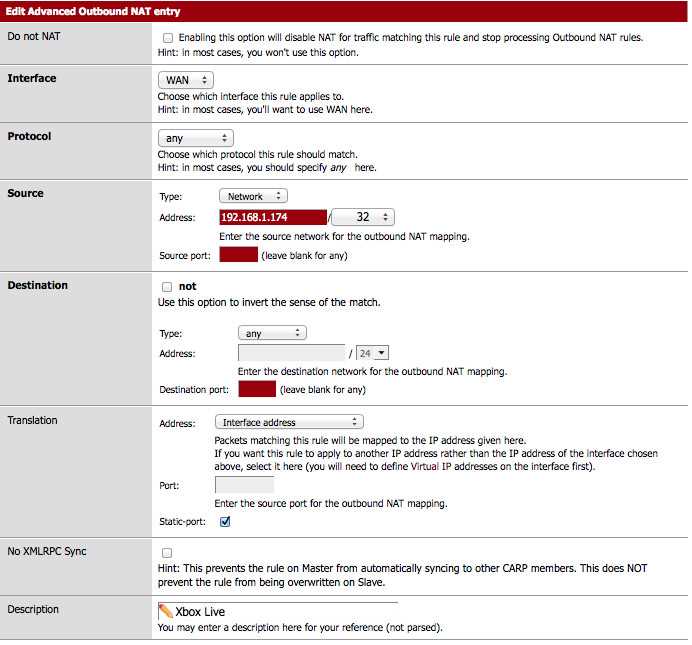

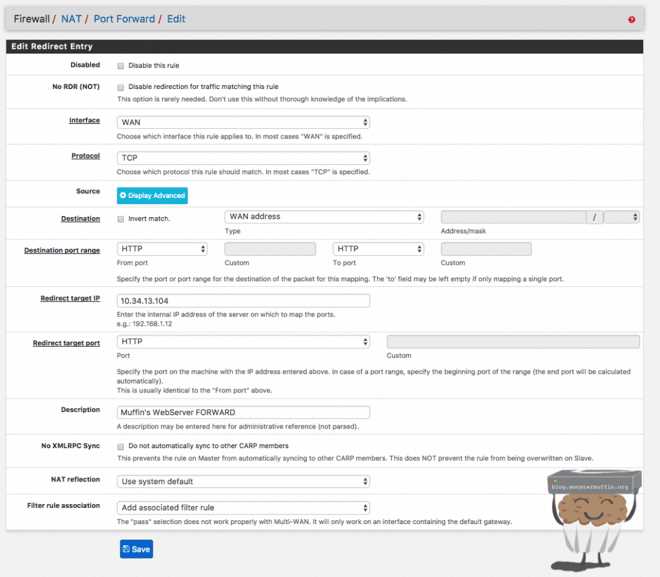

Firewall e Regras de Segurança

Um sistema de proteção eficaz é fundamental para garantir a integridade e a confidencialidade dos dados em uma rede. As barreiras de segurança, frequentemente denominadas de “firewalls”, atuam como um escudo, controlando o tráfego de entrada e saída com base em diretrizes pré-estabelecidas. Essas diretrizes, ou regras, são essenciais para prevenir acessos não autorizados e mitigar riscos potenciais.

As regras de segurança devem ser configuradas com atenção, levando em consideração as necessidades específicas da infraestrutura. É crucial definir quais tipos de tráfego são permitidos ou bloqueados, considerando não apenas os endereços IP, mas também os protocolos e as portas. Uma abordagem cuidadosa permite que os administradores personalizem a proteção de acordo com os fluxos de dados relevantes e as vulnerabilidades identificadas.

A implementação de regras efetivas não é uma tarefa única; requer monitoramento contínuo e ajustes regulares para se adaptar a novas ameaças. A análise de registros e a resposta a incidentes são práticas recomendadas que ajudam a identificar padrões suspeitos e a reforçar a segurança. Dessa forma, o gerenciamento proativo das regras de segurança contribui significativamente para a resiliência da rede.

Além disso, treinamento e conscientização dos usuários sobre boas práticas de segurança são igualmente importantes. Uma rede pode ser tão forte quanto seu elemento mais fraco, e a educação sobre riscos potenciais ajuda a criar um ambiente mais seguro. Em resumo, a combinação de tecnologia e formação é vital para manter uma rede protegida contra ameaças externas e internas.

VPN e Conexões Seguras

A implementação de redes virtuais privadas (VPNs) é uma estratégia essencial para garantir a proteção de dados durante a transmissão pela internet. As conexões seguras não apenas asseguram a privacidade do usuário, mas também previnem acessos não autorizados a informações sensíveis. Neste contexto, compreender as diferentes opções disponíveis pode fazer uma diferença significativa na segurança das comunicações digitais.

Benefícios das Conexões VPN

- Criptografia de Dados: Garante que as informações transmitidas sejam codificadas, dificultando a interceptação por terceiros.

- Anonimato: Oculta o endereço IP do usuário, proporcionando maior privacidade online.

- Acesso Remoto: Permite que usuários acessem redes corporativas de maneira segura, independentemente da localização.

- Evita Restrição Geográfica: Facilita o acesso a conteúdos disponíveis apenas em determinadas regiões.

Protocolos Comuns de VPN

- OpenVPN: Um dos protocolos mais populares, conhecido pela sua flexibilidade e segurança.

- L2TP/IPsec: Combina o protocolo de túnel L2TP com o IPsec para fornecer segurança adicional.

- IKEv2/IPsec: Oferece uma conexão rápida e estável, especialmente em dispositivos móveis.

Adotar uma solução de VPN adequada é fundamental para garantir que a troca de informações ocorra de forma segura e eficiente. Com a crescente ameaça de ataques cibernéticos, investir em conexões seguras se torna uma prioridade para indivíduos e organizações.

Monitoramento e Relatórios de Tráfego

O monitoramento do tráfego é uma prática essencial para garantir a segurança e a eficiência de uma rede. Ele permite que os administradores visualizem o fluxo de dados, identifiquem comportamentos suspeitos e analisem o uso dos recursos disponíveis. Com as ferramentas apropriadas, é possível coletar dados relevantes e gerar relatórios que ajudam na tomada de decisões estratégicas.

Ferramentas de Monitoramento

Diversas soluções estão disponíveis para monitorar o tráfego em tempo real. Elas podem apresentar gráficos e tabelas que ilustram a quantidade de dados que trafegam na rede, permitindo uma análise detalhada do desempenho. Além disso, essas ferramentas podem alertar sobre atividades anormais, facilitando a identificação de possíveis ameaças.

Geração de Relatórios

A criação de relatórios regulares é fundamental para entender as tendências de uso e o comportamento do tráfego ao longo do tempo. Relatórios bem estruturados oferecem insights valiosos, como os horários de pico, os tipos de protocolos mais utilizados e as origens dos dados. Essa informação pode ser utilizada para otimizar a configuração da rede e melhorar a experiência do usuário.

Resolução de Problemas Comuns

Este segmento aborda as dificuldades frequentes que os usuários enfrentam ao gerenciar soluções de rede. A identificação rápida e eficaz de problemas é essencial para garantir um desempenho otimizado e a continuidade das operações. Aqui, apresentaremos algumas questões comuns e suas possíveis soluções.

Um dos problemas mais recorrentes é a falta de conectividade. Isso pode ser causado por configurações inadequadas ou por problemas físicos na rede. Verifique se todos os cabos estão corretamente conectados e se os dispositivos estão funcionando. Além disso, revisite as configurações de rede para assegurar que estejam de acordo com os padrões desejados.

Outra questão comum é a lentidão na navegação. Isso pode ser resultado de um tráfego excessivo ou de restrições impostas nas configurações de qualidade de serviço. Monitorar o uso da largura de banda e ajustar as regras de tráfego pode ajudar a aliviar essa situação.

Os problemas de acesso a sites específicos também são frequentes. Isso pode ocorrer devido a bloqueios indevidos ou configurações de firewall excessivamente restritivas. Verifique as regras de filtragem e faça os ajustes necessários para garantir que os sites desejados possam ser acessados.

Por fim, a atualização de software é fundamental. Versões desatualizadas podem conter bugs ou falhas de segurança. Certifique-se de que o sistema esteja sempre na última versão disponível, aplicando as atualizações regularmente para evitar problemas e vulnerabilidades.