O presente segmento visa oferecer uma visão abrangente sobre o uso eficiente de sistemas de gerenciamento de informações. Neste espaço, serão abordados conceitos fundamentais, técnicas de manipulação e práticas recomendadas que auxiliam na organização e recuperação de dados de maneira otimizada.

A importância de um sistema robusto se reflete na capacidade de lidar com grandes volumes de informações, garantindo integridade e segurança. Com um conjunto variado de ferramentas e funcionalidades, é possível personalizar a administração de dados, adaptando-se às necessidades específicas de cada projeto.

Além disso, este guia proporciona uma introdução aos procedimentos que permitem a interação eficaz com a estrutura de armazenamento. Exploraremos, passo a passo, os principais comandos e configurações que possibilitam um ambiente de trabalho produtivo e seguro, promovendo o desenvolvimento de aplicações que dependem de dados de maneira eficiente.

Instalação e Configuração do Sistema

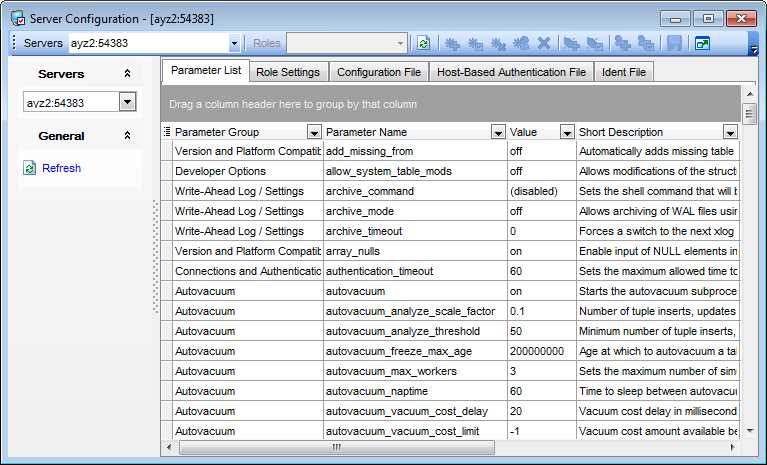

Este segmento aborda o processo essencial de instalação e ajuste de um sistema de gerenciamento de dados. A configuração adequada é fundamental para garantir um desempenho otimizado e a segurança das informações armazenadas. Neste guia, vamos explorar os passos necessários para preparar o ambiente e assegurar que a aplicação funcione de maneira eficiente.

A seguir, apresentamos uma tabela com os requisitos básicos e as etapas recomendadas para a instalação:

| Requisitos | Descrição |

|---|---|

| Sistema Operacional | Escolher uma plataforma compatível, como Linux ou Windows. |

| Dependências | Instalar pacotes necessários, como bibliotecas e ferramentas de suporte. |

| Download | Obter a versão mais recente do sistema de gerenciamento de dados. |

| Instalação | Executar o instalador ou utilizar comandos apropriados para configurar o ambiente. |

| Configuração Inicial | Definir parâmetros iniciais, como autenticação e acesso de usuários. |

| Testes | Verificar a instalação com consultas básicas para garantir que tudo funcione corretamente. |

Seguir estas diretrizes assegura que o sistema esteja pronto para uso, proporcionando uma base sólida para o gerenciamento eficaz de dados.

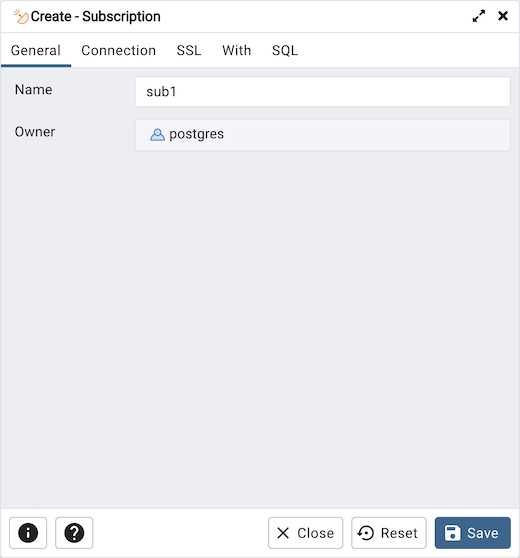

Conexões e Autenticação de Usuários

A gestão de acessos e a verificação de identidades são fundamentais para garantir a segurança em qualquer sistema de gerenciamento de dados. Neste contexto, é essencial compreender como os usuários se conectam e são autenticados para interagir com o ambiente de dados. O processo envolve várias etapas que asseguram que apenas pessoas autorizadas tenham acesso às informações, mantendo a integridade e a confidencialidade dos dados.

Estabelecendo Conexões

Para iniciar uma interação com o sistema, os usuários devem estabelecer uma conexão, que pode ser realizada através de diferentes métodos, dependendo da configuração do ambiente. Isso inclui o uso de protocolos específicos que garantem uma comunicação segura entre o cliente e o servidor.

Métodos de Autenticação

A autenticação de usuários pode ser realizada por meio de diversas estratégias, como senhas, certificados digitais ou autenticação em dois fatores. Cada método possui suas vantagens e desvantagens, e a escolha adequada pode influenciar diretamente na segurança do sistema.

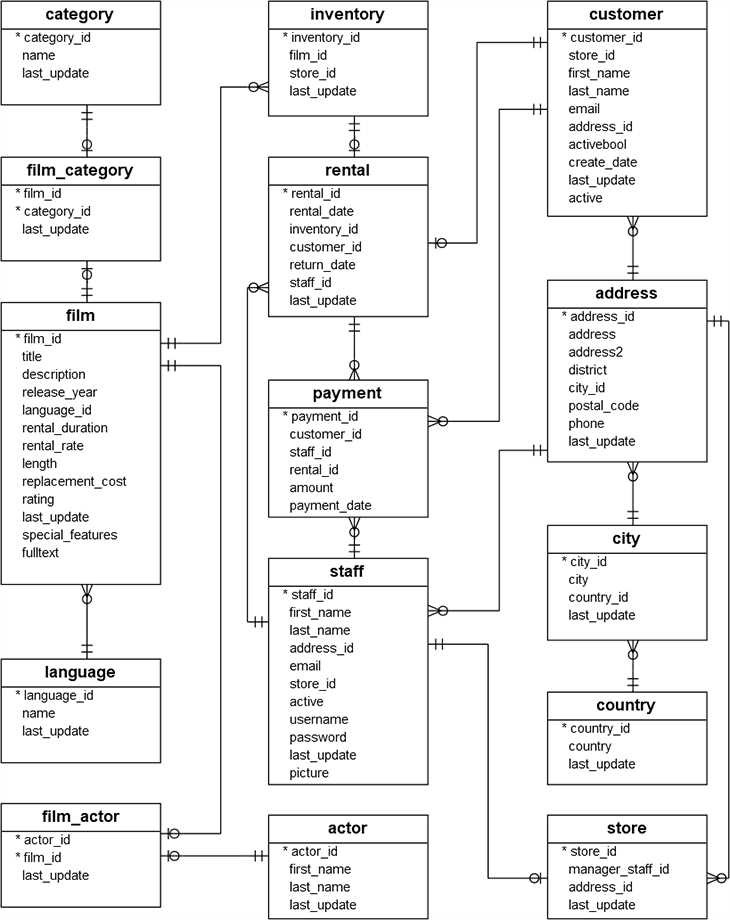

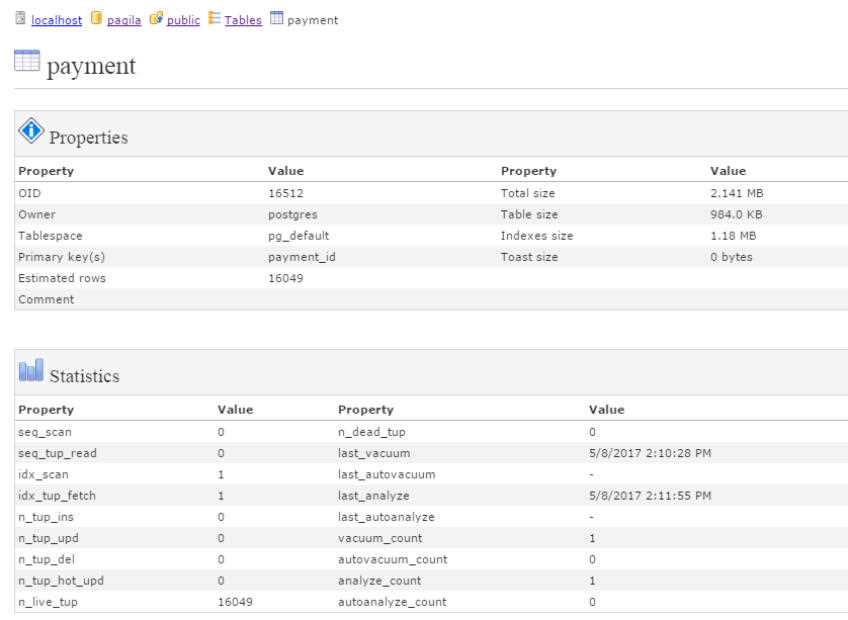

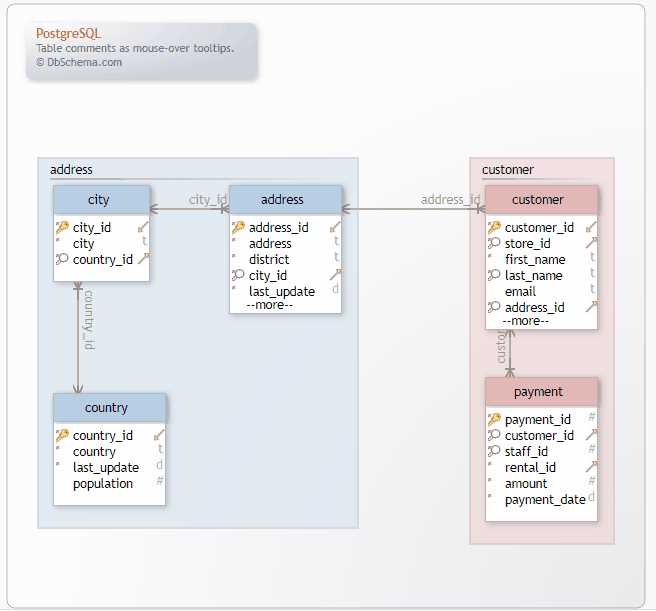

Estruturas de Dados e Tipos

As estruturas de dados e os tipos desempenham um papel crucial na organização e manipulação de informações em sistemas de gerenciamento de banco de dados. A escolha adequada desses elementos pode influenciar diretamente o desempenho e a eficiência das operações realizadas.

Existem diversos tipos de estruturas de dados, cada uma com características específicas que atendem a diferentes necessidades. A seguir, destacam-se alguns dos principais:

- Tabelas: Estruturas fundamentais que armazenam dados em formato de linhas e colunas, permitindo fácil acesso e organização.

- Índices: Estruturas auxiliares que melhoram a velocidade das consultas ao fornecer caminhos de acesso rápidos para os dados.

- Visões: Representações virtuais de dados que podem simplificar consultas complexas, permitindo uma abstração da estrutura física dos dados.

Além das estruturas, os tipos de dados definem o formato das informações que podem ser armazenadas. A diversidade de tipos é essencial para garantir que os dados sejam tratados de maneira adequada. Entre os tipos mais utilizados, destacam-se:

- Numéricos: Incluem inteiros, decimais e outros formatos numéricos.

- Textuais: Permitem o armazenamento de caracteres e strings, essenciais para lidar com informações alfanuméricas.

- Data e Hora: Tipos que armazenam informações temporais, úteis em aplicações que requerem registro de eventos.

A compreensão dessas estruturas e tipos é fundamental para qualquer desenvolvedor ou administrador que busca otimizar a manipulação e consulta de dados em ambientes de banco de dados. Uma abordagem adequada pode resultar em sistemas mais eficientes e responsivos.

Consultas SQL e Manipulação de Dados

A interação com um sistema de gerenciamento de banco de dados envolve a execução de consultas e a modificação de informações armazenadas. Essas operações são essenciais para a recuperação de dados, atualização de registros e execução de análises que suportam a tomada de decisões informadas. Compreender os princípios por trás dessas ações é fundamental para qualquer profissional que deseje trabalhar de forma eficaz com dados.

Tipos de Consultas

As consultas podem ser classificadas em diversas categorias, como seleções, inserções, atualizações e exclusões. Cada uma delas desempenha um papel específico no ciclo de vida dos dados, permitindo que os usuários acessem e manipulem as informações conforme necessário. Por exemplo, as instruções de seleção são frequentemente usadas para extrair informações relevantes, enquanto as operações de inserção e atualização ajudam a manter os dados atualizados e precisos.

Boas Práticas na Manipulação de Dados

Ao trabalhar com consultas, é crucial seguir boas práticas para garantir a integridade e a segurança dos dados. Isso inclui o uso de transações para agrupar operações e a implementação de medidas de validação que evitem a entrada de informações incorretas. Além disso, o uso de índices pode otimizar a performance das consultas, melhorando a eficiência na recuperação de informações.

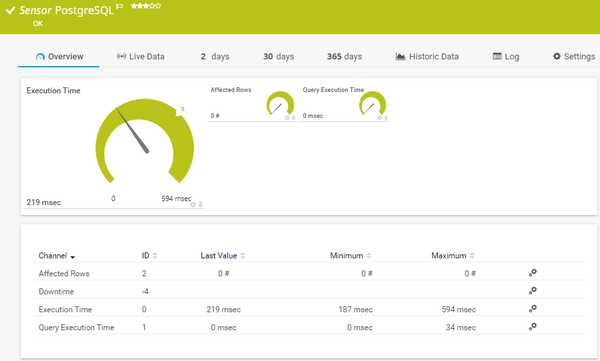

Índices e Desempenho de Consultas

O uso eficaz de estruturas de dados auxiliares é fundamental para otimizar a execução de consultas em sistemas de gerenciamento de banco de dados. Essas ferramentas são projetadas para acelerar a recuperação de informações, permitindo que as operações sejam realizadas de forma mais ágil e eficiente. Com a implementação adequada, é possível reduzir significativamente o tempo necessário para acessar dados, melhorando assim a performance geral das aplicações.

Existem diferentes tipos de estruturas auxiliares, cada uma com suas características e casos de uso específicos. A escolha do tipo apropriado depende das necessidades da aplicação e do tipo de consultas realizadas. Além disso, é importante monitorar e ajustar essas estruturas periodicamente, a fim de garantir que continuem otimizando o desempenho conforme o volume de dados cresce e as consultas evoluem.

A análise de consultas é uma prática essencial que permite identificar gargalos de desempenho. Ferramentas de monitoramento e análise podem ser empregadas para verificar quais operações estão consumindo mais recursos. Com essas informações, os desenvolvedores podem realizar ajustes tanto nas estruturas auxiliares quanto nas consultas em si, resultando em um sistema mais responsivo e eficiente.

Segurança e Controle de Acesso

A proteção de dados e a gestão de privilégios são essenciais para garantir a integridade e a confidencialidade das informações em um sistema de gerenciamento de banco de dados. A implementação de medidas adequadas de segurança e controle de acesso não só previne o acesso não autorizado, mas também assegura que os usuários legítimos tenham as permissões apropriadas para realizar suas atividades.

Autenticação e Autorização

A autenticação é o processo que verifica a identidade dos usuários que tentam acessar o sistema. Uma abordagem eficaz combina senhas fortes e autenticação multifator, aumentando a segurança. Após a verificação, o controle de acesso determina quais recursos cada usuário pode acessar, garantindo que apenas as operações permitidas sejam realizadas.

Gerenciamento de Privilégios

O gerenciamento adequado de privilégios é crucial para limitar o acesso aos dados sensíveis. Isso pode ser alcançado através da definição de roles e permissões específicas para diferentes grupos de usuários. Regras claras sobre quem pode visualizar, modificar ou excluir informações são fundamentais para manter a segurança do ambiente. A revisão regular das permissões ajuda a evitar possíveis brechas de segurança.

Backup e Recuperação de Dados

A proteção de informações é fundamental para garantir a continuidade das operações em qualquer sistema. Este segmento aborda estratégias e técnicas para realizar cópias de segurança eficazes e restaurar dados em caso de perdas ou falhas inesperadas.

Existem diversas abordagens para realizar a cópia e recuperação de dados, cada uma adequada a diferentes necessidades e cenários. Abaixo estão algumas das opções mais utilizadas:

- Cópia de segurança completa: Inclui todos os dados e objetos em um único arquivo, facilitando a restauração em um estado específico.

- Cópia de segurança incremental: Registra apenas as alterações feitas desde a última cópia, economizando espaço e tempo durante o processo.

- Cópia de segurança diferencial: Armazena as alterações desde a última cópia completa, proporcionando um meio-termo entre as cópias completas e incrementais.

Para garantir a integridade dos dados, é recomendável seguir boas práticas durante o processo de backup:

- Realizar cópias de segurança regularmente, de preferência em horários de baixa atividade.

- Armazenar cópias em locais seguros e distintos do sistema original.

- Testar regularmente os procedimentos de recuperação para assegurar que os dados possam ser restaurados com sucesso.

Em caso de necessidade de recuperação, a execução de procedimentos adequados é crucial. Isso pode incluir:

- Restaurar dados a partir da cópia mais recente.

- Verificar a consistência dos dados após a restauração.

- Implementar planos de contingência para mitigar futuras perdas.

Com um planejamento cuidadoso e a adoção de práticas recomendadas, é possível minimizar os riscos e garantir que os dados permaneçam seguros e acessíveis em qualquer situação.

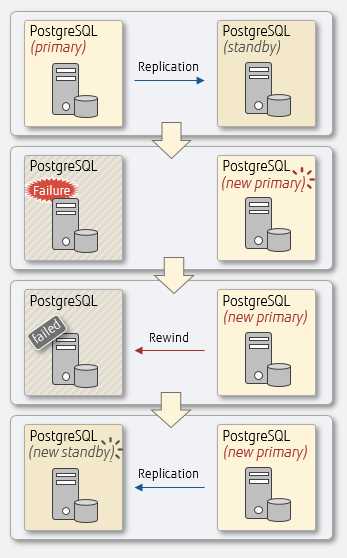

Recursos Avançados e Extensões

O uso de tecnologias de banco de dados modernos vai além do armazenamento e recuperação de dados. Uma variedade de recursos e extensões pode ser implementada para otimizar o desempenho, aumentar a funcionalidade e personalizar a experiência do usuário. Esses elementos avançados permitem que desenvolvedores e administradores adaptem o sistema às necessidades específicas de suas aplicações.

Extensões desempenham um papel crucial nesse contexto, pois oferecem funcionalidades adicionais que não estão disponíveis na instalação padrão. Por exemplo, a inclusão de suporte para dados geoespaciais ou funções estatísticas pode ser realizada facilmente. Além disso, a capacidade de integrar linguagens de programação externas, como Python ou Perl, proporciona uma flexibilidade significativa na manipulação e análise de dados.

A implementação de recursos avançados também pode incluir a utilização de ferramentas de replicação, monitoramento e otimização de consultas. Tais ferramentas são essenciais para garantir a eficiência do sistema em ambientes de produção, permitindo que as equipes de TI identifiquem gargalos e tomem decisões informadas para melhorias contínuas.

Portanto, explorar esses recursos e extensões não apenas melhora a performance do sistema, mas também capacita os usuários a tirar o máximo proveito de suas soluções de dados, adaptando-as a cenários complexos e em constante evolução.